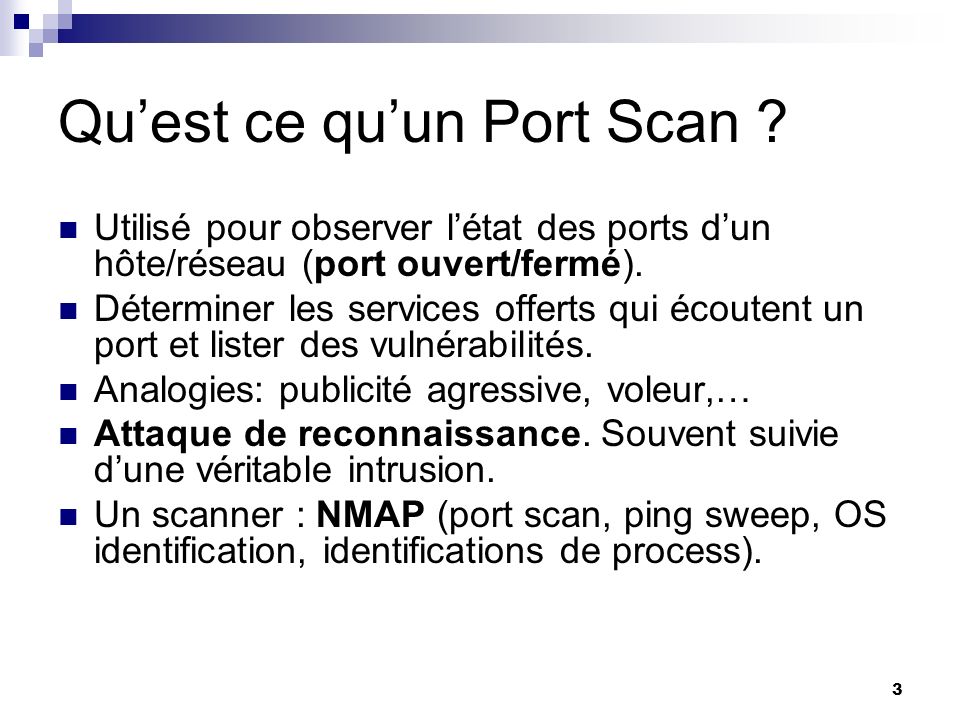

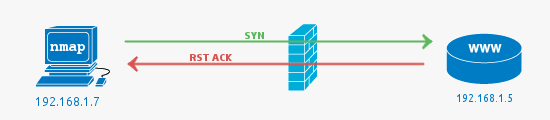

Port-Scan Attack performed by an agent A on a given host H. Attaque... | Download Scientific Diagram

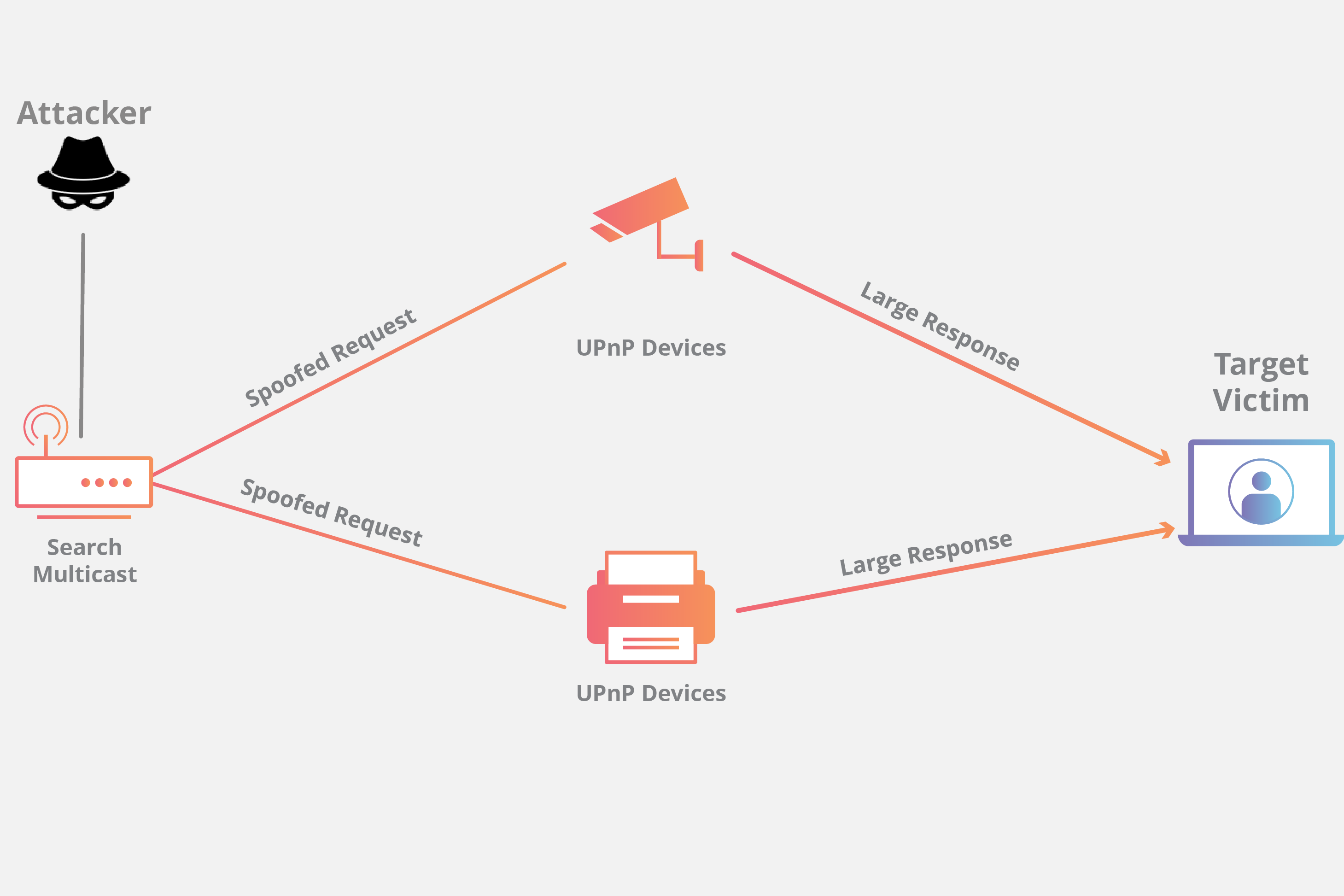

Network-Scanner-PORT-ALIVE/neighbors_parser.py at master · 0xcesium/Network- Scanner-PORT-ALIVE · GitHub

Port-Scan Attack performed by an agent A on a given host H. Attaque... | Download Scientific Diagram